Axians Zero-Trust-Sicherheitsmodel

Unser Zero-Trust-Sicherheitsmodell sollte ein zentraler Bestandteil jeder modernen Sicherheitsarchitektur sein. Wir helfen Ihnen dabei, die Zugriffe auf digitale Ressourcen Ihres Unternehmens, wie Anwendungen, Daten und Dienste umfassend zu kontrollieren und somit ausschließlich authentifizierten und autorisierten Benutzern und Geräten den Arbeitsaufgaben entsprechenden Zugriff auf diese Ressourcen zu gewähren.

Unser Ansatz verfolgt ein Ziel – Anwendungen und Daten, die in der Cloud gespeichert sind, müssen mindestens so sorgfältig wie lokale Applikationen geschützt werden.

Frühere Sicherheitskonzepte, bei denen der Fokus zu stark auf Security am Perimeter und die Trennung zwischen Extern und Intern gelegt wurde, haben ausgedient. Um vor modernsten Bedrohungen und Angriffen geschützt zu sein, braucht es zukunftsorientierte Zero-Trust Konzepte.

Diese Konzepte unterscheiden nicht mehr, ob ein User intern oder extern zugreift bzw. die Daten und Applikationen im eigenen Rechenzentrum oder in der Cloud sind.

Erfolgreiche Angriffe der letzten Zeit haben gezeigt, wie einfach sich Angreifer lateral im Netzwerk bewegen können (= lateral movement), wenn sie die Perimeter Security erst einmal überschritten haben.

Zero-Trust ist ein Paradigmenwechsel zu früheren Vertrauensstellungen, bei dem jeder, der sich außerhalb des Unternehmensnetzwerks befindet, verdächtig ist und jeder, der sich innerhalb des Netzwerks befindet – im Zweifelsfall – als vertrauenswürdig gilt.

In unserem Zero-Trust-Modell legen wir den Fokus auf den Zugriff von Benutzern auf digitale Unternehmens-Ressourcen auf Grundlage ihrer Identitäten und Berechtigungen, unabhängig davon, ob sie sich im Büro, zu Hause oder anderswo befinden.

Dabei finden Autorisierung und Authentifizierung kontinuierlich im gesamten Netzwerk statt und nicht nur einmal am Netzwerk-Perimeter. Dieser Ansatz ermöglicht es uns, ein „lateral movement“ zwischen Anwendungen, Diensten und Systemen einzuschränken.

Durch die Einschränkung auf wenige Benutzer, die privilegierten Zugriff auf sensible Daten haben, werden die Möglichkeiten für Hacker, Daten zu stehlen, erheblich reduziert.

Die Einführung von Zero Trust sichert Ihrem Unternehmen folgende Vorteile:

- Prinzip der minimalen Rechte (least privilege)

- Bestmöglicher Schutz Ihrer sensiblen Daten

- Geringeres Risiko bei Sicherheitsvorfällen (Cyber Attacke)

- Kürzere Erkennungszeiten bei Sicherheitsvorfällen

- Mehr Visibilität im Netzwerkverkehr

- Fokus auf die Sicherheit in Cloud-Umgebungen.

Zero-Trust-Anwendungsfälle (Use Cases)

Unsere langjährige Erfahrung im Bereich der Cyber Security zeigt, vor einer Einführung von Zero-Trust Konzepten ist es sinnvoll, sich über die Definition von spezifischen Anwendungsfällen Gedanken zu machen.

Typische Use Cases, wie Zero-Trust zum Schutz des Unternehmens beiträgt, sind:

- Sicherer (Remote-) Zugriff von Dienstleistern und Lieferanten

- Sicherer (Remote-) Zugriff auf Unternehmens-Ressourcen

- OT-Sicherheit und -Visibilität

- Applikationsbasierte Mikrosegmentierung des Rechenzentrums

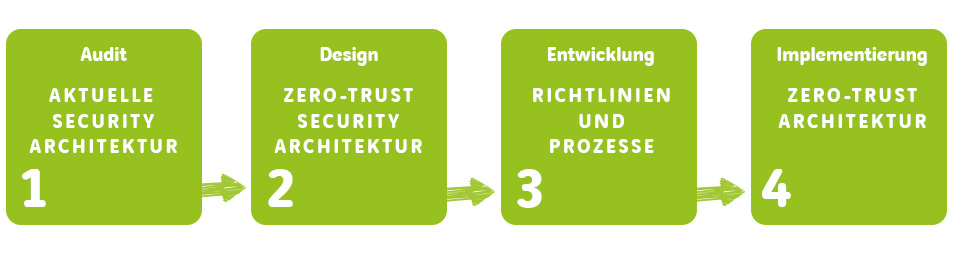

Gerne erarbeiten wir für Sie eine auf Ihre Bedürfnisse passende Zero-Trust Sicherheitsarchitektur. In vielen Fällen hat sich gezeigt, dass der nachfolgende phasenbasierte Ablauf hier optimale Ergebnisse bringt:

Zero Trust – Haben Sie Fragen?

Gerne können Sie uns über dieses Formular offene Fragen zum Thema Zero Trust stellen.

Welche IT-Sicherheitsfrage beschäftigt Sie aktuell?

Roger Gspan

Bei Fragen zu Zero Trust Security steht Ihnen unser Experte Roger Gspan gerne zur Verfügung.

roger.gspan@axians.at

+43 5 1715 10

Referenzen: Unternehmen, die uns vertrauen

Das Ergebnis unserer maßgeschneiderten IT-Lösungen sind zufriedene Kund*innen quer durch alle Branchen und unterschiedlichster Unternehmensgrößen. Überzeugen Sie sich selbst.